16 May

1. ¿Qué dos afirmaciones son ciertas con respecto a la seguridad de red? (Elija dos.)

- Tanto los hackers experimentados capaces de escribir su propio código de explotación como las personas sin experiencia que descargan exploits de Internet representan una grave amenaza para la seguridad de la red.

- La protección de los dispositivos de red de los daños físicos causados por el agua o la electricidad es una parte necesaria de la política de seguridad.

2. ¿Qué dos afirmaciones son ciertas acerca de ataques a la red? (Elija dos.)

- Un ataque de fuerza bruta intenta buscar todas las combinaciones posibles de caracteres para adivinar una contraseña.

- Los dispositivos en la zona desmilitarizada (DMZ) no deben ser de plena confianza para los dispositivos internos, y la comunicación entre la DMZ y los dispositivos internos debe ser autenticada para prevenir ataques como la redirección de puertos.

3. Los registros del sistema muestran que el servidor está funcionando lentamente, ya que está recibiendo un alto nivel de solicitudes falsas para el servicio. ¿Qué tipo de ataque está ocurriendo?

- Ataque de Denegación de Servicio (DoS)

4. Un director de TI ha iniciado una campaña para recordar a los usuarios que no abran mensajes de correo electrónico de fuentes sospechosas. ¿Qué tipo de ataque está tratando de proteger a los usuarios?

- Virus

5. ¿Qué dos declaraciones relativas a la prevención de ataques de red son verdaderas? (Elija dos.)

- La mitigación física de amenazas de seguridad consiste en controlar el acceso a los puertos de consola de los dispositivos, etiquetar el cableado crítico, instalar sistemas UPS y proporcionar control de temperatura.

- Cambiar nombres de usuario y contraseñas por defecto, y desactivar o desinstalar servicios innecesarios, son aspectos del endurecimiento del dispositivo.

6. La detección de intrusiones ocurre en qué etapa del ciclo de seguridad?

- Vigilancia

7. ¿Cuáles son los dos objetivos que debe cumplir una política de seguridad? (Elija dos.)

- Documentar los recursos que deben protegerse

- Identificar los objetivos de seguridad de la organización

8. ¿Cuáles son tres características de una buena política de seguridad? (Elija tres.)

- Define el uso aceptable e inaceptable de los recursos de red.

- Comunica el consenso y define las funciones.

- Define la forma de manejar los incidentes de seguridad.

9. ¿Cuáles son los dos riesgos de seguridad cuando los servicios de DNS están habilitados en la red? (Elija dos.)

- De forma predeterminada, las consultas de nombres se envían a la dirección de broadcast 255.255.255.255.

- El protocolo básico de DNS no proporciona garantía de integridad ni de autenticación.

10. ¿Cuáles son las dos ventajas de utilizar Cisco AutoSecure? (Elija dos.)

- Ofrece la posibilidad de deshabilitar al instante procesos y servicios no esenciales del sistema.

- Permite al administrador configurar políticas de seguridad sin tener que entender todas las características del software Cisco IOS.

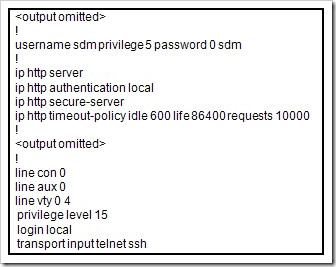

11.

Refiérase a la exposición. Un administrador de red está tratando de configurar un router para utilizar SDM, pero no está funcionando correctamente. ¿Cuál podría ser el problema?

- El nivel de privilegios del usuario no está configurado correctamente.

12. La convención de nomenclatura de las imágenes de Cisco IOS permite identificar las diferentes versiones y capacidades del IOS. ¿Qué información se puede obtener del nombre de archivo c2600-d-mz.121-4? (Elija dos.)

- El software es la versión 12.1, cuarta revisión.

- El IOS es para la plataforma de hardware Cisco 2600 series.

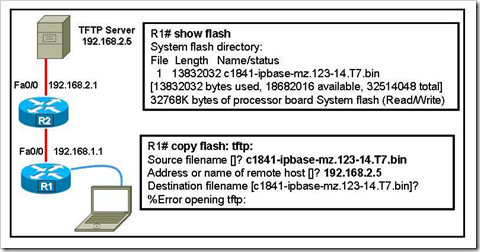

13.

Refiérase a la exposición. El administrador de red está intentando hacer una copia de seguridad del software Cisco IOS del router y recibe el resultado que se muestra. ¿Cuáles son dos posibles razones para este resultado? (Elija dos.)

- El router no puede conectarse al servidor TFTP.

- El software del servidor TFTP no se ha iniciado.

14. ¿Qué dos condiciones debe verificar el administrador de red antes de intentar actualizar una imagen de Cisco IOS utilizando un servidor TFTP? (Elija dos.)

- Verificar la conectividad entre el router y el servidor TFTP utilizando el comando ping.

- Comprobar que hay suficiente memoria flash para la nueva imagen de Cisco IOS utilizando el comando show flash.

15. ¿En qué modo de funcionamiento se inicia el proceso de recuperación de contraseña y qué tipo de conexión se utiliza? (Elija dos.)

- El monitor de ROM (ROMmon)

- Conexión directa a través del puerto de consola

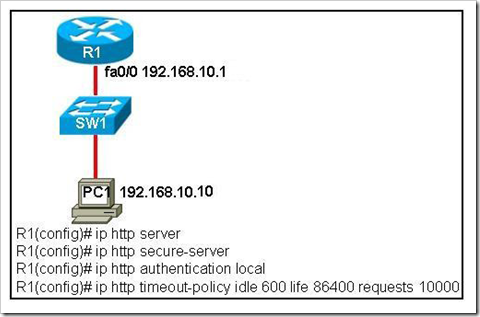

16.

Refiérase a la exposición. Security Device Manager (SDM) está instalado en el router R1. ¿Cuál es el resultado de abrir un navegador web en el PC1 y entrar en la URL https://192.168.10.1?

- La página de SDM de R1 se presenta con un cuadro de diálogo que solicita un nombre de usuario y contraseña.

17. ¿Cuál afirmación es verdadera acerca de Cisco Security Device Manager (SDM)?

- El software SDM se puede ejecutar desde la memoria del router o desde una PC.

18. ¿Qué paso es necesario para recuperar una contraseña ‘enable’ perdida en un router?

- Establecer el registro de configuración para omitir la configuración de inicio.

19. ¿Cuál es la mejor defensa para proteger una red de ataques de phishing?

- Programar capacitación para todos los usuarios.

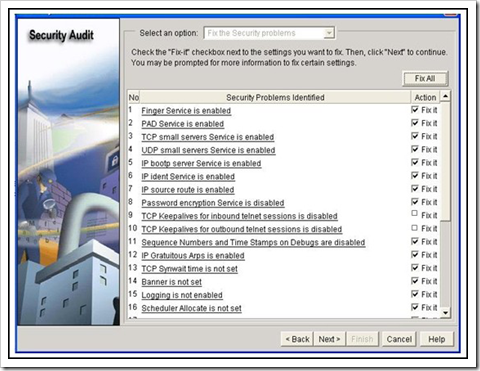

20.

Refiérase a la exposición. Security Device Manager (SDM) se ha utilizado para configurar un nivel de seguridad requerido en el router.

- SDM reconfigura los servicios que están marcados en la exposición como «arreglarlo» para aplicar los cambios de seguridad sugeridos.

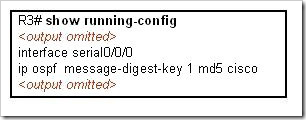

21.

Refiérase a la exposición. ¿Cuál es el propósito de la «ip ospf message-digest-md5 key 1 cisco» declaración en la configuración?

- Para especificar una clave que se utiliza para autenticar las actualizaciones de enrutamiento.

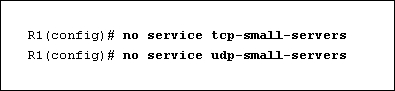

22.

Refiérase a la exposición. ¿Qué se logra cuando los dos comandos se configuran en el router?

- Los comandos deshabilitan servicios como echo, discard y chargen en el router para prevenir vulnerabilidades de seguridad.

Deja un comentario